Panoramica

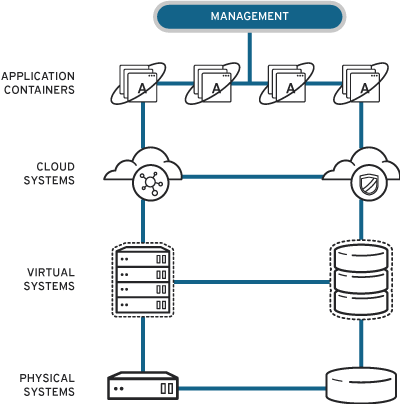

La sicurezza del cloud ibrido consiste nella protezione di dati, applicazioni e infrastruttura associata a un'architettura IT che integra, a vari livelli, portabilità, orchestrazione e gestione dei carichi di lavoro su più ambienti IT, compreso almeno un cloud pubblico o privato.

I cloud ibridi possono ridurre la potenziale esposizione dei dati perché consentono di trarre il massimo beneficio da due ambienti cloud distinti: tutelare i dati sensibili in un cloud privato e sfruttare quello pubblico per i dati meno critici.

Il cloud ibrido è la scelta d'eccellenza per una sicurezza avanzata?

I cloud ibridi permettono alle aziende di scegliere l'ambiente in cui collocare i carichi di lavoro e i dati in base ai requisiti di compliance, auditing, policy o sicurezza.

Sebbene i diversi ambienti che costituiscono un cloud ibrido continuino a essere entità uniche e separate, la migrazione tra esse è facilitata da container o interfacce di programmazione delle applicazioni (API) crittografate che agevolano la trasmissione di risorse e carichi di lavoro. Questa architettura separata, ma connessa, è ciò che consente alle aziende di eseguire carichi di lavoro critici nel cloud privato, carichi di lavoro meno sensibili nel cloud pubblico. Si tratta di una soluzione che riduce al minimo l'esposizione dei dati e consente alle aziende di personalizzare un portafoglio IT flessibile.

I componenti della sicurezza del cloud ibrido

Come la sicurezza informatica generica, anche quella del cloud ibrido è costituita da tre componenti: fisico, tecnico e amministrativo.

I sistemi di controlli fisici proteggono l'hardware in uso. Ne sono esempi serrature, sorveglianti e telecamere di sicurezza.

I controlli tecnici sono quelle forme di protezione intrinseche dei sistemi IT, come la crittografia, l'autenticazione di rete e i software di gestione. Alcuni degli strumenti di sicurezza più validi per il cloud ibrido sono controlli tecnici.

Infine, i controlli amministrativi, ovvero programmi che aiutano ad agire seconde modalità che aumentano la sicurezza, come la formazione e la pianificazione delle emergenze.

Controlli fisici per la sicurezza del cloud ibrido

Essendo i cloud ibridi estesi su più posizioni, la loro sicurezza fisica può rivelarsi particolarmente complessa, essendo impossibile delimitare tutti i tuoi computer con una recinzione fisica.

Nel caso delle risorse condivise come quelle di un cloud pubblico, è possibile sottoscrivere con il provider cloud accordi sul livello di servizio nei quali vengono dichiarati gli standard di sicurezza fisica garantiti. Alcuni provider di cloud pubblico, ad esempio, prevedono accordi con i clienti della pubblica amministrazione per limitare le persone che possono accedere all'hardware fisico.

In ogni caso, anche con validi SLA, quando ci si affida a un provider di cloud pubblico si cede comunque una parte di controllo. Ciò significa che gli altri metodi di sicurezza sono ancora più imprescindibili.

Controlli tecnici per la sicurezza del cloud ibrido

I controlli tecnici sono il fulcro della sicurezza del cloud ibrido. La gestione centralizzata di questo tipo di cloud ne semplifica l'implementazione.

Alcuni tra i metodi più validi disponibili sono la crittografia, l'automazione, l'orchestrazione, il controllo degli accessi e la sicurezza degli endpoint.

Crittografia

La crittografia riduce notevolmente il rischio che qualsiasi dato leggibile possa essere esposto, anche in caso di manomissione di una macchina fisica.

È possibile crittografare sia i dati inattivi che quelli in transito. Ecco come:

Proteggi i tuoi dati inattivi:

Crittografia completa del disco o della partizione per proteggere i dati quando il computer è spento. Il formato Linux Unified Key Setup-on-disk (LUSK) consente di crittografare le partizioni del disco rigido in blocco.

Crittografia hardware per proteggere il disco rigido da accessi non autorizzati. Trusted Platform Module (TPM), un chip hardware che consente l'archiviazione delle chiavi di crittografia. Quando è attivato, il disco rigido viene bloccato finché l'utente non esegue l'accesso con le proprie credenziali.

Crittografia dei volumi root senza inserimento manuale delle password. Se si dispone di un ambiente cloud altamente automatizzato, può rappresentare la base su cui operare con la crittografia automatizzata. Se utilizzi Linux, prova il metodo Network Bound Disk Encryption (NBDE), che funziona su macchine fisiche e virtuali. Integrando TPM con NBDE, puoi ottenere due livelli di sicurezza: NBDE aiuta a proteggere gli ambienti in rete, mentre TPM agisce on-site.

Proteggi i tuoi dati in transito:

Crittografia della sessione di rete. Il rischio di intercettazione e alterazione dei dati in movimento è molto elevato. Prova Internet Protocol Security (IPsec), un'estensione del protocollo Internet che impiega la crittografia.

Seleziona prodotti che già implementano standard di sicurezza. È bene scegliere prodotti conformi allo standard Federal Information Processing Standard (FIPS) Publication 140-2, che utilizza moduli crittografici per proteggere dati ad alto rischio.

Automazione

Per comprendere appieno perché l'automazione è così adatta ai cloud ibridi, basta considerare i lati negativi del monitoraggio e delle correzioni manuali.

Monitorare manualmente sicurezza e conformità presenta spesso più rischi che vantaggi. Le correzioni manuali e la gestione della configurazione rischiano di essere implementate in maniera asincrona. Anche implementare sistemi self service risulta più complicato. Se si verifica una violazione della sicurezza, si rischia di perdere i record delle correzioni e configurazioni manuali, con il rischio di causare disaccordo tra i membri del team. Infine, i processi manuali richiedono più tempo e sono più soggetti a errori.

L'automazione, al contrario, consente di prevenire i rischi, anziché intervenire dopo. L'automazione consente di impostare regole, condividerle e verificare i processi, semplificando il superamento degli audit di sicurezza. Quando si valutano gli ambienti cloud ibridi, è bene considerare i seguenti processi:

Monitoraggio degli ambienti

Controllo della conformità

Implementazione delle patch

Implementazione di valori di riferimento personalizzati o normativi inerenti alla sicurezza

Orchestrazione

L'orchestrazione del cloud porta il processo a un livello superiore. Se l'automazione, metaforicamente, è come la definizione di alcuni ingredienti specifici, l'orchestrazione è un libro di ricette che combina i diversi ingredienti.

Grazie all'orchestrazione è possibile gestire le risorse cloud e i componenti software come un'unica unità, per poi distribuirli in modo automatico e ripetibile tramite un modello.

Il principale vantaggio offerto dall'orchestrazione alla sicurezza è la standardizzazione. È possibile garantire la flessibilità del cloud con la certezza che i sistemi distribuiti soddisfino gli standard aziendali in termini di sicurezza e conformità.

Controllo degli accessi

I cloud ibridi dipendono anche dai controlli di accesso. È bene limitare gli account utente assegnando solo i privilegi necessari e valutare l'implementazione dell'autenticazione a due fattori. Anche limitare l'accesso agli utenti connessi tramite una rete VPN ti aiuta a mantenere gli standard di sicurezza.

Sicurezza degli endpoint

La sicurezza degli endpoint implica spesso l'uso di un software per revocare in modalità remota l'accesso o per eliminare i dati personali nel caso in cui lo smartphone, il tablet o il computer di utente venga smarrito, rubato o attaccato dagli hacker.

Poiché gli utenti possono collegarsi a un cloud ibrido con i dispositivi personali e da qualsiasi posizione, la sicurezza degli endpoint è prioritaria. Gli aggressori possono mirare ai tuoi sistemi con attacchi di phishing verso singoli utenti o malware che può compromettere singoli dispositivi.

È stata elencata come un aspetto di controllo tecnico, ma la sicurezza degli endpoint in realtà combina controlli fisici, tecnici e amministrativi: proteggi i dispositivi fisici, adotta controlli tecnici per limitare il rischio di accessi illeciti e offri agli utenti la formazione sugli approcci migliori alla sicurezza.

Controlli amministrativi per la sicurezza del cloud ibrido

Infine, i controlli amministrativi per la sicurezza del cloud ibrido devono prevedere anche fattori umani. Poiché sono fortemente connessi, la sicurezza degli ambienti cloud ibridi è una responsabilità condivisa tra gli utenti.

La preparazione alle emergenze e al ripristino è un esempio di controllo amministrativo. Se parte del cloud ibrido viene disconnessa, chi è responsabile di quali azioni? Sono già stati definiti i protocolli per il ripristino dei dati?

Un'architettura ibrida offre vantaggi significativi dal punto della sicurezza amministrativa. Dopo aver distribuito le risorse tra hardware on-site o off-site, hai a disposizione diverse opzioni per backup e ridondanze. Nei cloud ibridi composti da cloud pubblici e privati, in caso di errore del cloud del datacenter privato, puoi eseguire il failover nel cloud pubblico.

Garantire la sicurezza IT è un processo complesso

La sicurezza IT richiede tempo e iterazione. Gli scenari legati alla sicurezza sono in costante evoluzione. Anziché anelare a uno stato di perfetta sicurezza (che non esiste), occorre adottare un approccio graduale basato su interventi ponderati e ben concepiti che incrementino la sicurezza potenziandola nel tempo.